【AO入試対策セミナー開始!】5月🍀オープンキャンパスへ行こう!

more

教職員コラム

こんにちは

情報システム系の渡辺です![]()

セキュリティの世界には

セキュリティの技術を競う

CTFという大会があります![]()

隠されたFLAGを取得すると

ポイントが入って

ポイントを多く稼いだ人が

勝ちという大会です![]()

今日は今年のオンラインCTF大会で

出題された問題をちょっと解説してみようと思います![]()

ファイル名は【mask】です![]()

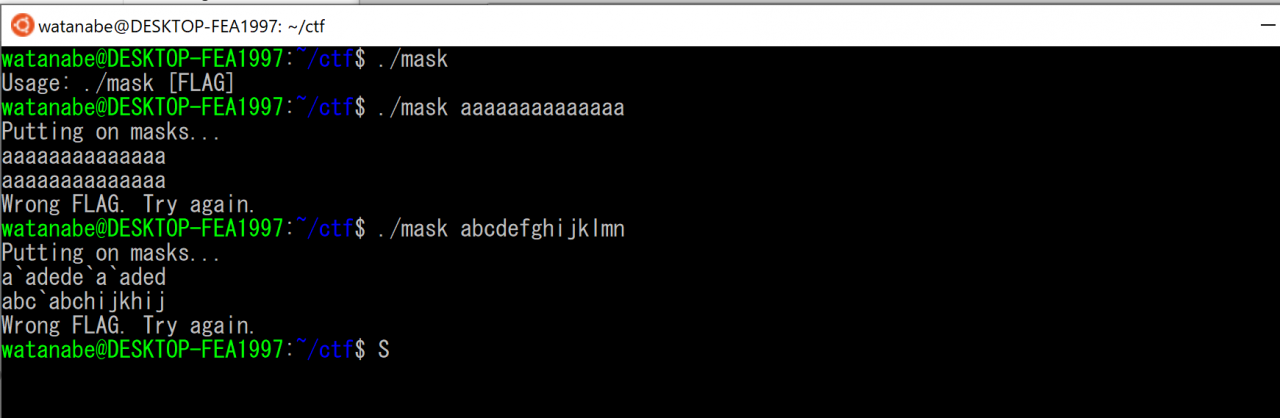

【./mask】で実行すると、

【Usage: ./mask[FLAG]】と出ます![]()

./maskのあとにFLAGを入力してね、と出力されています![]()

だからそのFLAGが分からないんだよ![]()

適当に【aaaaaaaaaaaaaa】などを入力してみると、

2個の文字列が表示されて、FLAGが違うよと表示されます![]()

よし、

ではカンニングしてしまいましょう![]()

普通のテストだとやってはいけませんが、

CTFは中身を見ても怒られません![]()

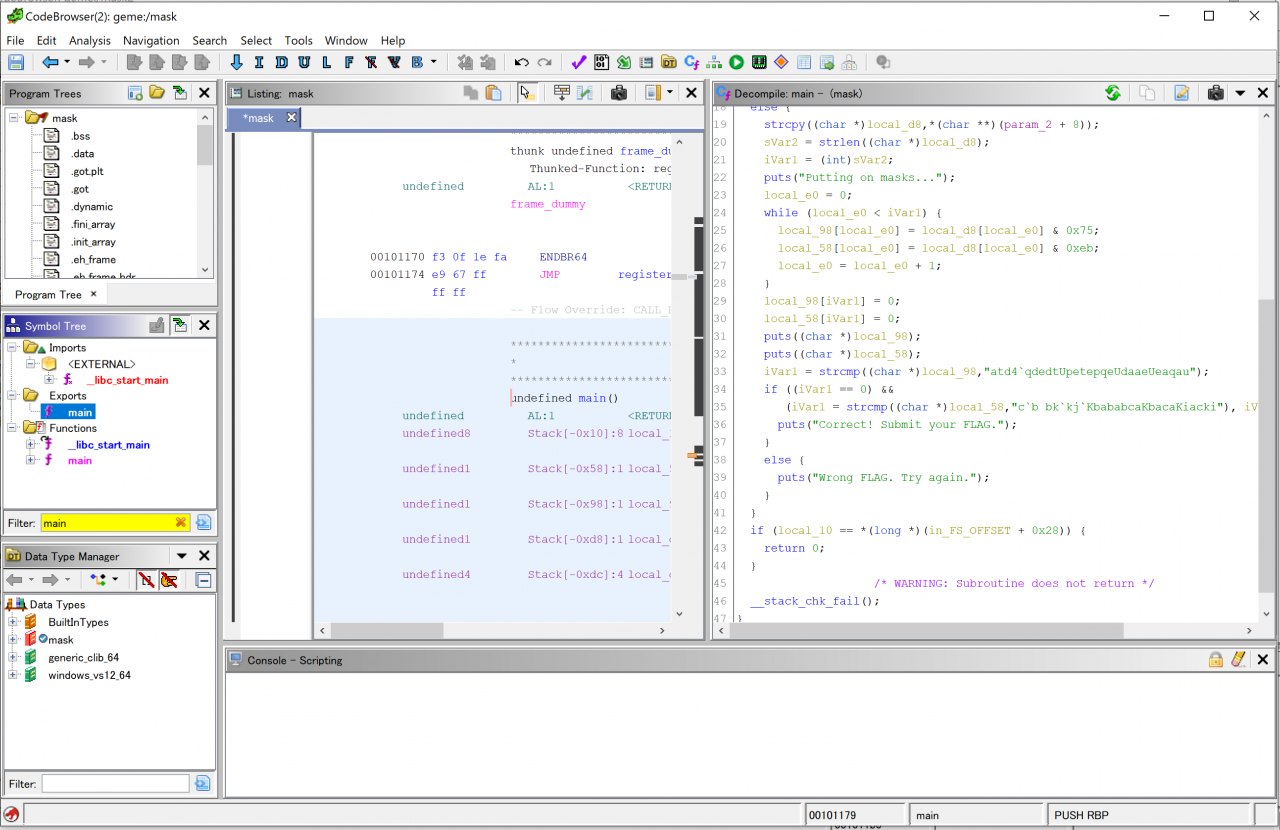

Ghidraというソフトを使って、

実行ファイルのプログラムを覗いてみましょう![]()

右側に表示されているのが

解析されたプログラムです![]()

プログラムを読んでみると、

【atd4`qdedtUpetepqeUdaaeUeaqau】

【c`b bk`kj`KbababcaKbacaKiacki】

という文字を使って計算すると

FLAGがわかるようです![]()

頑張って計算することもできますが、

プログラムを組んで計算してみましょう![]()

C言語で解析プログラムを組んでみました![]()

FLAG【ctf4b{dont_reverse_face_mask}】を

無事GETできました![]()

難しそうな内容ですが、授業では

・各種言語の基礎(C言語、JAVA、Pythonなど)

・Linuxの使い方、コマンド

・各種ツールの使い方(Ghidraなど)

と、基礎からやっていきますので

ご安心ください![]()

CTFの過去問題を解けるようになる

オープンキャンパスの体験授業もご用意しております![]()

感染症対策もしっかりと行っておりますので

もしよかったら遊びに来てみてくださいね![]()

それではまた![]()